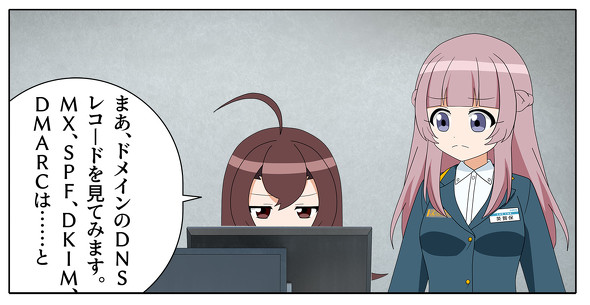

私のメールが届かないのは、何かの陰謀ですか?:こうしす! こちら京姫鉄道 広報部システム課 @IT支線(45)

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第45列車は「メールが届かない」です。※このマンガはフィクションです。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

「こうしす!」とは

ここは姫路と京都を結ぶ中堅私鉄、京姫鉄道株式会社。

その情報システム(鉄道システムを除く)の管理を一手に引き受ける広報部システム課は、いつもセキュリティトラブルにてんてこ舞い。うわーん、アカネちゃーん。

「こうしす!@IT支線」とは

「こうしす!」制作参加スタッフが、@IT読者にお届けするセキュリティ啓発4コマ漫画。

第45列車:メールが届かない

井二かけるの追い解説

マンガのテーマは、「SPF」「DKIM」「DMARC」です。

Googleは2024年2月に「メール送信者のガイドライン」を改訂し、個人用Gmailアカウントに1日当たり5000件以上のメールを送信する送信者に対して、SPF、DKIM、DMARCの設定を求めるようになりました。

1日当たり5000件以上のメールを送信する場合の要件

2024年2月1日以降、Gmailアカウントに1日当たり5000件を超えるメールを送信する送信者は、このセクションに示す要件を満たしている必要があります。

- ドメインにSPFおよびDKIMメール認証を設定します

(略)

- GmailのFrom:ヘッダのなりすましはしないでください。Gmailでは、DMARCの検疫適用ポリシーの使用が開始されます。GmailのFromヘッダのなりすましをした場合、メール配信に影響する可能性があります

(略)

- 送信ドメインにDMARCメール認証を設定します。DMARC適用ポリシーはnoneに設定できます

(略)

- ダイレクトメールの場合、送信者のFrom:ヘッダ内のドメインは、SPFドメインまたは DKIMドメインと一致している必要があります。これはDMARCアライメントに合格するために必要です

(略)

引用:「メール送信者のガイドライン」(Google)より、SPF、DKIM、DMARCに関する項目を抜粋

このガイドライン改訂に伴い、各社が対応に追われました。

例えばさくらインターネットは、2024年1月31日に同社のレンタルサーバで対応を開始。利用者にとってもタイトなスケジュールとなりました。

そんな中2024年1月に、神奈川県教育委員会の高校入試のインターネット出願システムから、Gmailを使用する受験生にメールが届かないという事態が発生し、改めて「メール送信者のガイドライン」がSNS上で話題に上りました。

新しいガイドラインが適用される前であったことや、そもそもMXレコードの設定が不適切であったことなどから、「メール送信者のガイドライン」には直接関係なかった可能性もあります。

2月以降も「メール送信者のガイドライン」のうち、「1日当たり5000件以上のメールを送信する場合の要件」の適用対象とならない場合は対応の必要がないとはいえ、5000件以上のメール送信は意外に容易に超えてしまう基準であるため、事実上早期に対応することが求められています。

ところで、SPF、DKIM、DMARCとは何でしょうか。

簡単に説明すると、なりすましメール対策のためのドメイン認証技術です。所有するドメイン名でメールを送信する場合はもちろん、仮にそのドメインでメールを送信しないとしても、第三者のなりすましメールによってドメインの価値が毀損(きそん)されるリスクがありますので、対応するに越したことはありません。

もちろん、これらの技術を使用しても、ドメイン名自体が全く異なるようななりすましメールは防げませんが、少なくとも、所有するドメインの価値をなりすましメールから守る手段として活用できます。

詳しい説明は他の記事に譲りますが、それぞれの概要は以下の通りです。

SPF(Sender Policy Framework)

ドメインの所有者がそのドメイン名のメールを送信できるサーバをDNSレコードに掲載し、受信サーバがそのDNSレコードをチェックすることで正当な送信サーバから送信されたメールであるかどうかを検証する仕組み。

Sender Policy Framework(SPF) for Authorizing Use of Domains in Email, Version 1

DKIM(Domain Keys Identified Mail)

ドメインの所有者が公開鍵をDNSレコードに掲載し、そのペアとなる秘密鍵で電子メールのメッセージに署名して送信することで、ドメインの所有者がそのメッセージに対して責任を主張でき、また受信側は前述の公開鍵を用いて検証できる仕組み。

DomainKeys Identified Mail(DKIM)Signatures

DMARC(Domain-based Message Authentication, Reporting, and Conformance)

ドメインの所有者が、SPFとDKIMの検証結果を基に、検証に失敗したメッセージをどのように処理するかのポリシーをDNSレコードに掲載して指定する仕組み。

ただし、DMARCで検証されるSPFの送信元アドレスは、エンペローブFromではなく、ヘッダFromである点が、SPFとは異なる。ポリシーは、none(何もしない)、quarantine(検証に失敗したメールは迷惑メールとして隔離する)、reject(検証に失敗したメールはメールボックスに入れず棄却する)の3段階から選べる。

Domain-based Message Authentication, Reporting, and Conformance(DMARC)

いずれも、電子メールをドメイン名ベースで認証するための仕組みです。

そのため、SPF、DKIM、DMARCそれぞれについて、設定内容を当該ドメイン名のDNSレコードとして公開する必要があります。

設定ミス

よくあるのが、SPF、DKIM、DMARCレコードの設定ミスです。その他にも、MXレコードや、逆引きレコードの設定ミスなどもよくあります。

漫画のようにミスだらけという事案はさすがに稀(まれ)かもしれません。しかし、設定を1つ間違えているだけで、ある日突然メールが届かなくなるということは十分考えられます。

悩ましいのは、仮に設定を間違っていても、必ずしもメールが届かなくなるわけではないということです。

SPF、DKIM、DMARCは受信側で検証する仕組みですから、もし受信サーバや受信メールソフトウェアが対応していなければ、検証されることなくそのまま届きます。

そのため、一部のメールサービスでは届くが、一部のメールサービスでは届かない、あるいは迷惑メールに分類されてしまうということが起こり得ます。

その上、DNSレコードのTTL(Time to Live)を長く設定していた場合、DNSキャッシュサーバに誤った設定のキャッシュが長期間残ってしまい、設定を正した後も影響が長引く可能性があります。

そのような事態を防ぐためには、以下のように順を追って設定を試しながら、徐々にポリシーを厳しくしていくのが望ましいといえるでしょう。

- TTLを短めに設定して、SPF、DKIM、DMARCを設定する。DMARCのポリシーはnoneにしつつ、DMARCレポートを受け取る設定にする

- テストメールを送信したり、DMARCレポートを見たりして、意図通りに判定されていることを確認する

- TTLを通常の長さに設定する

- しばらく運用して、問題がなければ、DMARCのポリシーをquarantine(検証に失敗したメールは迷惑メールとして隔離する)に設定する

- しばらく運用して、問題がなければ、DMARCのポリシーをreject(検証に失敗したメールはメールボックスに入れず棄却する)に設定する

メーリングリストで困った問題

筆者が直面した問題は、メーリングリストです。

メーリングリストにおいては、件名に「[ml-xxxx]」というようなメーリングリスト名が付加されることから、DKIM認証の署名検証が失敗してしまいます。

また、メーリングリストに投稿されたメールの送信者(ヘッダFrom)は投稿者のメールアドレスとなることが一般的なため、SPFレコードでメーリングリストのメールサーバを許可しない限り、DMARCのSPF認証も失敗してしまいます。

そのため、メーリングリストに投稿したメールが、一部の宛先に届かないという事態が発生しました。

こうした場合に備えてARC認証(Authenticated Received Chain)という仕組みが存在します。しかし、それはメーリングリストサービス側で対応する必要があり、対応していなければ使用できません。

かつてメーリングリストがはやった時代もありましたが、今となっては下火です。オープンソースソフトウェアの開発でも、メーリングリストよりDiscordとなっている現状において、メーリングリストサービスがそうした機能に対応する経済的メリットが見いだしづらい状況にあります。しかし、結果的にポリシー改訂がトドメを刺すようなことにならないよう、メーリングリストサービスを提供する各社において、こうした状況が少しずつ改善されていくことを願っています。

備えあれば憂いなしだが……

「SPF、DKIM、DMARCを設定しましょう」ということは、以前よりセキュリティの専門家が口酸っぱくいっていたことです。本来であれば、Gmailのポリシー改訂に関係なく対応しているのが望ましい姿ではあります。

しかし現実には、Gmailのポリシー改訂に伴い、慌てて対応した企業もあったことでしょう。特にDKIMはメールサービスの対応が必要となるため、レンタルサーバ会社の対応を待たなければなりませんでした。そして、レンタルサーバ会社としては、DKIMに対応するメリットが薄く、対応が後回しになっていたという事情があったことでしょう。

「100の普及啓発活動よりも、大手メールサービスのポリシー改訂の方が勝る」というのは、情報セキュリティに関するコンテンツを制作する一人として、なかなか考えさせられる事例となりました。

筆者プロフィール

原作:井二かける

アニメ「こうしす!」監督、脚本。情報処理安全確保支援士。プログラマーの本業の傍ら、セキュリティ普及啓発活動を行う。

著書:「こうしす!社内SE 祝園アカネの情報セキュリティ事件簿」(翔泳社)

「ハックしないで監査役!! 小説こうしす!EEシリーズ 元社内SE祝園アカネ 監査役編 [1]」(京姫鉄道出版)

dアニメストアにて、アニメ『こうしす!EE』配信中。

- Twitter:@k_ibuta

解説:京姫鉄道

「物語の力でIT、セキュリティをもっと面白く」をモットーに、作品制作を行っています。

原作:OPAP-JP contributors

オープンソースなアニメを作ろうというプロジェクト。現在はアニメ「こうしす!」を制作中。

- Twitter:@opap_jp、@kosys_pr

- 公式サイト:Open Process Animation Project Japan(OPAP-JP)

- 貢献者一覧:こうしす!/クレジット

関連記事

21世紀の人類がZIPのパスワードを直後のメールで送るのは、なぜデスか?

21世紀の人類がZIPのパスワードを直後のメールで送るのは、なぜデスか?

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第11列車は「パスワード別送」です。 DNS水責め攻撃、食らっちゃいました

DNS水責め攻撃、食らっちゃいました

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第37列車は「DNS水責め攻撃」です。※このマンガはフィクションです。 クリックしーて、連携しーて、あーばばーばばー!

クリックしーて、連携しーて、あーばばーばばー!

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第33列車は「スパムDM」です。※このマンガはフィクションです。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.