Ծածկագրում

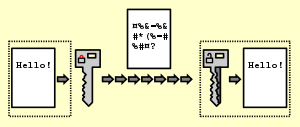

Գաղտնագրության մեջ ծածկագրումը տեղեկատվության փոխակերպման (ավելի կոնկրետ՝ կոդավորման) գործընթացն է այնպես, որ իդեալական տարբերակում միայն լիազորված կողմերը կարող են վերծանել այն: Այս գործընթացը փոխակերպում է տեղեկատվության սկզբնական ներկայացումը, որը հայտնի է որպես պարզ տեքստ, այլընտրանքային ձևի, որը հայտնի է որպես ծածկագիր: Չնայած իր նպատակին, ծածկագրումն ինքնին չի կանխում միջամտությունը, այլ մերժում է հնարավոր գաղտնալսողին հասկանալի բովանդակությունը:

Տեխնիկական պատճառներով ծածկագրման սխեման սովորաբար օգտագործում է ալգորիթմի կողմից ստեղծած կեղծ պատահական ծածկագրման բանալի: Առանց բանալին ունենալու հնարավոր է գաղտնազերծել հաղորդագրությունը, սակայն լավ մշակված ծածկագրման սխեմայի համար անհրաժեշտ են զգալի հաշվողական ռեսուրսներ և հմտություններ: Լիազորված ստացողը հեշտությամբ կարող է վերծանել հաղորդագրությունը սկզբնավորողի կողմից ստացողներին տրամադրված բանալիով, որը չարտոնված օգտատերերի համար չէ։

Պատմականորեն ծածկագրման տարբեր ձևեր օգտագործվել են գաղտնագրության մեջ: Վաղ գաղտնագրման տեխնիկան հաճախ օգտագործվել է ռազմական հաղորդագրություններում: Այդ ժամանակից ի վեր ի հայտ են եկել նոր տեխնիկաներ՝ սովորական ժամանակակից հաշվողական տեխնիկայի բոլոր ոլորտներում դառնալով սովորական[1]։ Ժամանակակից ծածկագրման սխեմաներում օգտագործվում են հանրային բանալի և սիմետրիկ բանալի հասկացությունները[1]։ Ծածկագրման ժամանակակից տեխնիկան ապահովում է անվտանգություն, քանի որ ժամանակակից համակարգիչներն անարդյունավետ են ծածկագրումը կոտրելու հարցում:

Պատմություն

[խմբագրել | խմբագրել կոդը]Հնագույն ժամանակներ

[խմբագրել | խմբագրել կոդը]Ծածկագրման ամենավաղ ձևերից մեկը խորհրդանիշի փոխարինումն է, որն առաջին անգամ հայտնաբերվել է Խնումհոթեփ II-ի դամբարանում, ով ապրել է մ.թ.ա. 1900 թվականին Եգիպտոսում: Խորհրդանիշների փոխարինման կոդավորումը «ոչ ստանդարտ» է, ինչը նշանակում է, որ սիմվոլները հասկանալու համար պահանջում են ծածկագիր կամ բանալի: Նմանատիպ վաղ ծածկագրում օգտագործվել է Հին Հունաստանում և Հռոմում ռազմական նպատակներով[2]։ Ռազմական գաղտնագրման ամենահայտնի զարգացումներից մեկը Կեսարի ալգորիթմն է, որում պարզ տեքստի տառը այբուբենի երկայնքով ֆիքսված թվով դիրքեր է տեղափոխում՝ ծածկագրված տառ ստանալու համար: Այս տեսակի ծածկագրված հաղորդագրությունը կարող է վերծանվել Կեսարի ծածկագրի վրա ֆիքսված համարով[3]։

Մոտ 800 թվականին արաբ մաթեմատիկոս Ալ-Քինդին մշակել է հաճախականության վերլուծության տեխնիկան, որը փորձ էր համակարգված կերպով կոտրել ծածկագրերը, ներառյալ Կեսարի ալգորիթմը[2]։ Այս տեխնիկան ուսումնասիրել է գաղտնագրված հաղորդագրության տառերի հաճախականությունը՝ համապատասխան տեղաշարժը որոշելու համար. օրինակ, անգլերեն տեքստում ամենատարածված տառը E-ն է և, ուստի, հավանաբար այն կներկայացվի տառով, որն առավել հաճախ հայտնվում է ծածկագրման մեջ: Այս տեխնիկան անարդյունավետ է դարձել բազմայբբենական ծածկագրով, որը նկարագրել է Ալ-Քալքաշանդին (1355–1418)[4] և Լեոն Բատիստա Ալբերտին (1465), որոնք փոփոխում էին փոխարինող այբուբենը, քանի որ ծածկագրումը հանգեցրել էր վերլուծության շփոթեցման:

19–20-րդ դարեր

[խմբագրել | խմբագրել կոդը]Մոտավորապես 1790 թվականին Թոմաս Ջեֆերսոնը ծածկագրել է հաղորդագրությունները կոդավորելու և վերծանելու տեսություն՝ ռազմական նամակագրության համար առավել անվտանգ եղանակ ապահովելու համար: Ծածկագրումը, որն այսօր հայտնի է որպես Անիվի ծածկագիր կամ Ջեֆերսոնի սկավառակ, թեև իրականում երբեք չի կիրառվել, տեսականորեն կարող էր խառնել մինչև 36 նիշ երկարությամբ անգլերեն հաղորդագրությունը: Հաղորդագրությունը կարող է վերծանվել՝ խառնված հաղորդագրությունը միացնելով նույն գաղտնագրով ստացողին՝ նույն ծածկագրով խառը հաղորդագրությունը փոխանցելով ստացողին[5]։

ԱՄՆ բանակի մայոր Ջոզեֆ Մաուբորնը 1917 թվականին ստեղծել է Ջեֆերսոնի սկավառակի նման մի սարք՝ M-94-ը, որն օգտագործվել է ԱՄՆ ռազմական հաղորդակցության մեջ մինչև 1942 թվականը[6]։

Երկրորդ համաշխարհային պատերազմում առանցքի ուժերը օգտագործեցին M-94-ի ավելի առաջադեմ տարբերակը՝ Էնիգման, որը ավելի բարդ էր, քանի որ ի տարբերություն Ջեֆերսոնի անիվի և M-94-ի, ամեն օր տառերի հավաքածուն վերածվում էր բոլորովին նոր համադրության: Յուրաքանչյուր օրվա համադրությունը հայտնի էր միայն առանցքին, ուստի շատերը կարծում էին, որ կոդը կոտրելու միակ միջոցը կլինի 24 ժամվա ընթացքում ավելի քան 17000 համակցություններ փորձելը[7]։ Դաշնակիցներն օգտագործեցին հաշվողական հզորությունը՝ մեծապես սահմանափակելու ողջամիտ համակցությունների քանակը, որոնք նրանք պետք է փորձարկեին ամեն օր, ինչը հանգեցրեց Էնիգմայի կոտրմանը:

20-21-րդ դարեր

[խմբագրել | խմբագրել կոդը]Այսօր ծածկագրումն օգտագործվում է համացանցով հաղորդակցության փոխանցման անվտանգության և առևտրի համար[1]։ Քանի որ հաշվողական հզորությունը շարունակում է աճել, համակարգչային ծածկագրումը մշտապես զարգանում է՝ կանխելու գաղտնալսման հարձակումները[8]։ Առաջին «ժամանակակից» ծածկագրման հավաքածուներից մեկը՝ DES-ը, օգտագործել է 56-բիթանոց բանալի՝ 72,057,594,037,927,936 հնարավորություններով․ այն կոտրվել է 1999 թվականին EFF DES կոտրիչի կողմից և պահանջվել է 22 ժամ 15 րոպե։ Ծածկագրման ժամանակակից ստանդարտները հաճախ օգտագործում են ավելի ուժեղ բանալիների չափեր, ինչպիսիք են AES (256-բիթ), TwoFish, ChaCha20-Poly1305, Serpent (կարգավորելի մինչև 512 բիթ): Ծածկագրման փաթեթները, որոնք օգտագործում են 128-բիթանոց կամ ավելի բարձր բանալի, ինչպիսին է AES-ը, չեն կարող «բիրտ» պարտադրվել, քանի որ ստեղների ընդհանուր քանակը կազմում է 3,4028237e+38 հնարավորություն: Բանալինների մեծ չափսերով ծածկագրերը կոտրելու ամենահավանական տարբերակն ինքնին ծածկագրում խոցելիություններ գտնելն է, ինչպիսիք են բնածին կողմնակալությունները և բեքդորները (անգլ.՝ Backdoor (computing)) կամ ֆիզիկական կողմնակի ազդեցությունների օգտագործումը կողմնակի ալիքի հարձակումների միջոցով: Օրինակ, RC4-ը ծածկագիրը ճեղքվել է ծածկագրմանը բնորոշ կողմնակալության և խոցելիության պատճառով:

Ծածկագրումը գաղտնագրության մեջ

[խմբագրել | խմբագրել կոդը]Գաղտնագրության համատեքստում ծածկագրումը ծառայում է որպես տեղեկատվական անվտանգություն մեխանիզմ[1]։Քանի որ տվյալները կարող են տեսանելի լինել ինտերնետում, զգայուն տեղեկությունները, ինչպիսիք են գաղտնաբառերը և անձնական հաղորդակցությունը, կարող են ենթարկվել պոտենցիալ գաղտնալսումների[1]։ Հաղորդագրությունների ծածկագրման և վերծանման գործընթացը ներառում է բանալիներ: Գաղտնագրության համակարգերում բանալիների երկու հիմնական տեսակներ կան՝ սիմետրիկ բանալի և հանրային բանալին (հայտնի է նաև որպես ասիմետրիկ բանալի)[9][10]։

Շատ բարդ գաղտնագրային ալգորիթմներ հաճախ օգտագործում են պարզ մոդուլար թվաբանություն[11]։

Տեսակներ

[խմբագրել | խմբագրել կոդը]Սիմետրիկ բանալիով ալգորիթմներում[12] ծածկագրման և ապակոդավորման բանալիները նույնն են։ Անվտանգ հաղորդակցության հասնելու համար հաղորդակցվող կողմերը պետք է ունենան նույն բանալին: Գերմանական Էնիգման ամեն օր օգտագործում էր նոր սիմետրիկ բանալի հաղորդագրությունների կոդավորման և վերծանման համար:

Հանրային բանալիների գաղտնագրությունում գաղտնագրման բանալին հրապարակվում է բոլորի համար, որպեսզի օգտագործի և կոդավորի հաղորդագրությունները: Այնուամենայնիվ, միայն ստացող կողմն ունի մուտք դեպի վերծանման բանալի, որը թույլ է տալիս կարդալ հաղորդագրությունները[13]։ Հանրային բանալիների կոդավորումն առաջին անգամ նկարագրվել է 1973 թվականին գաղտնի փաստաթղթում[14], նախապես բոլոր գաղտնագրման սխեմաները սիմետրիկ բանալի էին (կոչվում էր նաև մասնավոր բանալի)[15]։ Թեև ավելի ուշ հրապարակվել է, Դիֆիի և Հելլմանի աշխատանքը տպագրվել է մեծ թվով ընթերցողներ ունեցող ամսագրում, և մեթոդաբանության արժեքը հստակորեն նկարագրվել է[16]։ Մեթոդը հայտնի է դարձել որպես Դիֆֆի-Հելլմանի բանալու փոխանակում։

RSA (Rivest–Shamir–Adleman) մեկ այլ նշանավոր հանրային բանալիների կրիպտոհամակարգ է: Ստեղծվել է 1978 թվականին և մինչ օրս օգտագործվում է թվային ստորագրությունների կիրառման համար[17]։ Օգտագործելով թվերի տեսությունը՝ RSA ալգորիթմն ընտրում է երկու պարզ թվեր, որոնք օգնում են ստեղծել ինչպես ծածկագրման, այնպես էլ վերծանման բանալիներ[18]։

Հանրությանը հասանելի հանրային բանալիների ծածկագրման հավելվածը, որը կոչվում է Pretty Good Privacy (PGP), գրվել է 1991 թվականին Ֆիլ Ցիմերմանի կողմից և անվճար բաշխվել է աղբյուրի կոդով: 2010 թվականին այն գնել Symantec-ը է և պարբերաբար թարմացվում է[19]։

Կիրառումներ

[խմբագրել | խմբագրել կոդը]Ծածկագրումը երկար ժամանակ օգտագործվել է զինվորականների և կառավարությունների կողմից՝ հեշտացնելու գաղտնի հաղորդակցությունը: 2000-ական թվականներին սովորաբար օգտագործվում է բազմաթիվ տեսակի քաղաքացիական համակարգերում տեղեկատվության պաշտպանության համար: Օրինակ, Համակարգչային անվտանգության ինստիտուտը զեկուցել է, որ 2007 թվականին հարցված ընկերությունների 71%-ը իրենց որոշ տվյալների փոխանցման համար օգտագործել է ծածկագրում, իսկ 53%-ը ծածկագրումն օգտագործել է պահվող որոշ տվյալների համար[20]։ Ծածկագրումը կարող է օգտագործվել «հանգստի վիճակում» գտնվող տվյալները պաշտպանելու համար, ինչպիսիք են համակարգիչների և պահեստավորման սարքերում պահվող տեղեկատվությունը (օրինակ՝ USB ֆլեշ կրիչներ): Վերջին տարիներին բազմաթիվ հաղորդումներ են եղել գաղտնի տվյալների մասին, ինչպիսիք են հաճախորդների անձնական գրառումները, որոնք բացահայտվել են նոութբուքերի կամ պահեստային կրիչների կորստի կամ գողության պատճառով։ Հանգստի վիճակում գտնվող ֆայլերի ծածկագրումը օգնում է պաշտպանել դրանք, եթե ֆիզիկական անվտանգության միջոցները ձախողվում են[21][22][23]։ Հեղինակային իրավունքի պաշտպանության տեխնիկական միջոցները, որոնք կանխում են հեղինակային իրավունքով պաշտպանված նյութերի չարտոնված օգտագործումը կամ վերարտադրումը և պաշտպանում են ծրագրակազմը հակադարձ ճարտարագիտությունից (տես նաև պատճենահանման պաշտպանությունը), հանգստի վիճակում տվյալների համար ծածկագրում օգտագործելու մեկ այլ օրինակ է[24]։

Ծածկագրումն օգտագործվում է նաև տարանցիկ տվյալների պաշտպանության համար, օրինակ՝ համակարգչային ցանցերի միջոցով (օրինակ՝ ինտերնետ, էլեկտրոնային առևտուր), բջջային հեռախոսներ, անլար խոսափողներ, անլար ինտերկոմ համակարգեր, Bluetooth սարքեր և բանկոմատ գանձապահ սարքերի միջոցով փոխանցվող տվյալներ։ Տարանցիկ տվյալների գաղտնալսման մասին բազմաթիվ հաղորդումներ են եղել[25]։ Տվյալները պետք է նաև ծածկագրված լինեն, երբ դրանք փոխանցվում են ցանցերով, որպեսզի պաշտպանվեն չարտոնված օգտատերերի կողմից ցանցային տրաֆիկի գաղտնալսումից[26]։

Տվյալների ջնջում

[խմբագրել | խմբագրել կոդը]Պահպանման սարքից տվյալները մշտապես ջնջելու սովորական մեթոդները ներառում են սարքի ամբողջ բովանդակության վերագրանցումը զրոներով, միավորներով կամ այլ օրինաչափություններով. մի գործընթաց, որը կարող է զգալի ժամանակ պահանջել՝ կախված պահեստավորման տարողությունից և տեսակից: Գաղտնագրումն առաջարկում է ջնջումը գրեթե ակնթարթային դարձնելու միջոց: Այս մեթոդը կոչվում է կրիպտո-շրեդինգ։ Այս մեթոդի իրականացման օրինակ կարելի է գտնել iOS սարքերում, որտեղ գաղտնագրման բանալին պահվում է հատուկ «ջնջվող պահեստում»[27]։ Քանի որ բանալին պահվում է միևնույն սարքում, այս կարգավորումն ինքնուրույն չի ապահովում գաղտնիության կամ անվտանգության ամբողջական պաշտպանություն, եթե չլիազորված անձը ձեռք բերի ֆիզիկական մուտք դեպի սարք։

Սահմանափակումներ

[խմբագրել | խմբագրել կոդը]21-րդ դարում ծածկագրումն օգտագործվում է թվային տվյալները և տեղեկատվական համակարգերը պաշտպանելու համար: Քանի որ տարիների ընթացքում հաշվողական հզորությունն ավելացել է, ծածկագրման տեխնոլոգիան դարձել է ավելի առաջադեմ և անվտանգ: Այնուամենայնիվ, տեխնոլոգիայի այս առաջընթացը նաև բացահայտել է այսօրվա ծածկագրման մեթոդների հնարավոր սահմանափակումները:

Ծածկագրման բանալու երկարությունը ծածկագրման մեթոդի ուժի ցուցանիշն է[28]։ Օրինակ, ծածկագրման բնօրինակ բանալին՝ DES (Տվյալների կոդավորման ստանդարտ), 56 բիթ էր, այսինքն՝ ուներ 2^56 համակցման հնարավորություն։ Այսօրվա հաշվողական հզորությամբ 56-բիթանոց բանալին այլևս ապահով չէ, քանի որ խոցելի է դաժան ուժային հարձակումներից[29]։

Քվանտային հաշվարկը օգտագործում է քվանտային մեխանիկայի հատկությունները, որպեսզի միաժամանակ մշակի մեծ քանակությամբ տվյալներ: Պարզվել է, որ քվանտային հաշվարկները հասնում են հաշվողական արագությունների հազարավոր անգամ ավելի արագ, քան այսօրվա սուպերհամակարգիչները[30]։ Այս հաշվողական հզորությունը մարտահրավեր է այսօրվա գաղտնագրման տեխնոլոգիայի համար: Օրինակ, RSA գաղտնագրումն օգտագործում է շատ մեծ պարզ թվերի բազմապատկում՝ իր հանրային բանալու համար կիսապարզ թիվ ստեղծելու համար: Այս բանալին առանց անձնական բանալու վերծանելու համար անհրաժեշտ է այս կիսապարզ թվի գործոնավորումը, ինչը կարող է շատ երկար տևել ժամանակակից համակարգիչների համար: Այնուամենայնիվ, քվանտային հաշվիչը կարող է օգտագործել քվանտային ալգորիթմներ՝ այս կիսապարզ թիվը նույնքան ժամանակում գործակցելու համար, որը տևում է նորմալ համակարգիչների մոտ այն ստեղծելու համար: Սա քվանտային հաշվողական հարձակումների նկատմամբ ընթացիկ հանրային բանալիների կոդավորման միջոցով պաշտպանված բոլոր տվյալները խոցելի կդարձնի[31]:

Թեև քվանտային հաշվարկը կարող է ապագայում վտանգ հանդիսանալ ծածկագրման անվտանգության համար, քվանտային հաշվողականությունը, ինչպես հիմա է, դեռ շատ սահմանափակ է: Քվանտային հաշվարկը ներկայումս կոմերցիոնորեն հասանելի չէ, չի կարող կառավարել մեծ քանակությամբ կոդ և գոյություն ունի միայն որպես հաշվողական սարքեր, այլ ոչ համակարգիչներ:[32]։ Ավելին, քվանտային հաշվողական առաջընթացները կարող են օգտագործվել նաև ծածկագրման օգտին: Ազգային անվտանգության գործակալությունը (NSA) ներկայումս պատրաստում է հետքվանտային ծածկագրման ստանդարտներ ապագայի համար[33]։ Քվանտային ծածկագրումը խոստանում է անվտանգության այնպիսի մակարդակ, որը կկարողանա դիմակայել քվանտային հաշվարկների սպառնալիքին[32]։

Հարձակումներ և հակաքայլեր

[խմբագրել | խմբագրել կոդը]Ծածկագրումը կարևոր գործիք է, բայց բավարար չէ միմիայն ապահովելու զգայուն տեղեկատվական անվտանգությունը կամ գաղտնիությունը դրա ողջ կյանքի ընթացքում: Ծածկագրման հավելվածների մեծ մասը պաշտպանում է տեղեկատվությունը միայն հանգստի կամ տարանցման ժամանակ՝ թողնելով զգայուն տվյալները հստակ տեքստում և պոտենցիալ խոցելի մշակման ընթացքում ոչ պատշաճ բացահայտման համար, օրինակ՝ ամպային ծառայության միջոցով: Հոմոմորֆիկ ծածկագրումը և անվտանգ բազմակողմ հաշվարկը գաղտնագրված տվյալների հաշվման ստեղծվող մեթոդներ են. այս տեխնիկան ընդհանուր է և Turing ամբողջական, բայց կրում է բարձր հաշվողական և/կամ հաղորդակցման ծախսեր:

Ի պատասխան հանգստի ժամանակ տվյալների ծածկագրման՝ կիբեր հակառակորդները մշակել են նոր տեսակի հարձակումներ։ Հանգիստ վիճակում տվյալների գաղտնագրման այս վերջին սպառնալիքները ներառում են կրիպտոգրաֆիկ հարձակումներ[34], գողացված գաղտնագրային տեքստի հարձակումներ[35], հարձակումներ ծածկագրման բանալիների վրա[36], ինսայդերային հարձակումներ, տվյալների կոռուպցիա կամ ամբողջական հարձակումներ[37], տվյալների ոչնչացման հարձակումներ և դրամաշորթ հարձակումներ։ Տվյալների մասնատման[38] և ակտիվ պաշտպանության[39] տեխնոլոգիաները փորձում են հակազդել այս հարձակումներից մի քանիսին` տարածելով, տեղափոխելով կամ փոփոխելով գաղտնագրված տեքստը, որպեսզի ավելի դժվար լինի նույնականացնել, գողանալ, կոռումպացնել կամ ոչնչացնել[40]։

Բանավեճ ծածկագրման շուրջ

[խմբագրել | խմբագրել կոդը]Ազգային անվտանգության և գաղտնիության իրավունքի անհրաժեշտությունը հավասարակշռելու հարցը քննարկվել է տարիներ շարունակ, քանի որ ծածկագրումը դարձել է կարևոր այսօրվա թվային հասարակությունում։ Ծածկագրման ժամանակակից բանավեճը[41] սկսվել է մոտ 90-ականներին, երբ ԱՄՆ կառավարությունը փորձել է արգելել ծածկագրությունը, քանի որ, ըստ նրանց, դա սպառնում է ազգային անվտանգությանը։ Բանավեճը բևեռացված է երկու հակադիր տեսակետների շուրջ։ Նրանք, ովքեր ուժեղ ծածկագրումը համարում են խնդիր, որը հեշտացնում է հանցագործների համար առցանց թաքցնել իրենց անօրինական գործողությունները, և մյուսները, ովքեր պնդում են, որ ծածկագրումը ապահովում է թվային հաղորդակցությունը: Բանավեճը թեժացել է 2014 թվականին, երբ Apple-ի և Google-ի նման խոշոր տեխնոլոգիաներն իրենց սարքերում լռելյայն սահմանել են ծածկագրումը: Սա մի շարք հակասությունների սկիզբն էր, որոնք վտանգի տակ են դնում կառավարություններին, ընկերություններին և ինտերնետ օգտագործողներին:

Գաղտնագրված տեքստերի ամբողջականության պաշտպանություն

[խմբագրել | խմբագրել կոդը]Ծածկագրումն ինքնին կարող է պաշտպանել հաղորդագրությունների գաղտնիությունը, սակայն հաղորդագրության ամբողջականությունն ու իսկությունը պաշտպանելու համար դեռևս անհրաժեշտ են այլ տեխնիկաներ. օրինակ՝ հաղորդագրության վավերացման կոդի (MAC) կամ թվային ստորագրության ստուգում, որը սովորաբար կատարվում է հեշ ալգորիթմի կամ PGP ստորագրության միջոցով: Նույնականացված ծածկագրման ալգորիթմները նախատեսված են ինչպես կոդավորումը, այնպես էլ ամբողջականության պաշտպանությունը միասին ապահովելու համար: Գաղտնագրման ծրագրային ապահովման և սարքաշարի ստանդարտները լայնորեն հասանելի են, սակայն անվտանգությունն ապահովելու համար գաղտնագրման հաջող օգտագործումը կարող է դժվար խնդիր լինել: Համակարգի նախագծման կամ կատարման մեջ մեկ սխալ կարող է թույլ տալ հաջող հարձակումներ: Երբեմն հակառակորդը կարող է ստանալ չգաղտնագրված տեղեկատվություն՝ առանց ուղղակիորեն չեղարկելու ծածկագրումը: Օրինակ, տրաֆիկի վերլուծություն, TEMPEST կամ տրոյական ձի[42]:

Ամբողջականության պաշտպանության մեխանիզմները, ինչպիսիք են MAC-ները և թվային ստորագրությունները, պետք է կիրառվեն գաղտնագրման տեքստի վրա, երբ այն առաջին անգամ է ստեղծվում, սովորաբար այն նույն սարքի վրա, որն օգտագործվում է հաղորդագրությունը կազմելու համար, որպեսզի պաշտպանեն հաղորդագրությունը ծայրից ծայր ամբողջ փոխանցման ճանապարհով. հակառակ դեպքում, ցանկացած հանգույց ուղարկողի և գաղտնագրման գործակալի միջև կարող է պոտենցիալ խաթարել այն: Ստեղծման պահին ծածկագրումն ապահով է միայն այն դեպքում, եթե ծածկագրման սարքն ինքն ունի ճիշտ բանալիներ և չի կեղծվել: Եթե վերջնական կետի սարքը կարգավորվել է այնպես, որ վստահի արմատային վկայականին, որը վերահսկում է հարձակվողը, օրինակ, այնուհետև հարձակվողը կարող է և՛ ստուգել, և՛ կեղծել ծածկագրված տվյալները՝ հաղորդագրության ուղու երկայնքով ցանկացած վայրում կատարելով մարդը միջանկյալ օղակում կիբեռհարձակում: Ցանցային օպերատորների կողմից TLS-ի գաղտնալսման ընդհանուր պրակտիկան ներկայացնում է նման հարձակման վերահսկվող և ինստիտուցիոնալ կերպով թույլատրված ձև, սակայն երկրները նաև փորձել են օգտագործել նման հարձակումները որպես վերահսկողության և գրաքննության ձև[43]:

Գաղտնագրված տեքստի երկարություն և հավելում

[խմբագրել | խմբագրել կոդը]Նույնիսկ այն դեպքում, երբ ծածկագրումը ճիշտ է թաքցնում հաղորդագրության բովանդակությունը, և այն չի կարող կեղծվել հանգստի կամ փոխանցման ընթացքում, հաղորդագրության երկարությունը մետատվյալների ձև է, որը դեռևս կարող է հաղորդագրության վերաբերյալ զգայուն տեղեկությունների արտահոսք տալ: Օրինակ, HTTPS-ի դեմ հայտնի CRIME և BREACH հարձակումները կողմնակի ալիքի հարձակումներ էին, որոնք հիմնված էին ծածկագրված բովանդակության երկարության միջոցով տեղեկատվության արտահոսքի վրա[44]։ Տրաֆիկ վերլուծությունը տեխնիկայի լայն դաս է, որը հաճախ օգտագործում է հաղորդագրությունների երկարությունը՝ տրաֆիկի հոսքերի վերաբերյալ զգայուն տվյալներ ստանալու համար՝ մեծ թվով հաղորդագրություններից տեղեկատվություն հավաքելու միջոցով:

Հաղորդագրության օգտակար բեռը նախքան այն ծածկագրելը հավելելը կարող է օգնել մթագնել հստակ տեքստի իրական երկարությունը՝ գաղտնագրված տեքստի չափը մեծացնելու և թողունակության ավելացման գնով: Հաղորդագրությունները կարող են լրացվել պատահականորեն կամ դետերմինիստական ձևով, որոնցից յուրաքանչյուրն ունի տարբեր փոխզիջումներ: Հաղորդագրությունների ծածկագրումը և համալրումը PURB գաղտնագրություն ձևավորելու պրակտիկա է, որը երաշխավորում է, որ ծածկագրային տեքստը չի արտահոսում մետատվյալներ իր հստակ տեքստի բովանդակության վերաբերյալ, և և արտահոսում է ասիմպտոտիկ նվազագույն տեղեկատվություն իր երկարության միջոցով[45]։

Հավելյալ գրականություն

[խմբագրել | խմբագրել կոդը]- Fouché Gaines, Helen (1939), Cryptanalysis: A Study of Ciphers and Their Solution, New York: Dover Publications Inc, ISBN 978-0486200972

- Kahn, David (1967), The Codebreakers - The Story of Secret Writing (0-684-83130-9)

- Preneel, Bart (2000), "Advances in Cryptology – EUROCRYPT 2000", Springer Berlin Heidelberg, 978-3-540-67517-4

- Sinkov, Abraham (1966): Elementary Cryptanalysis: A Mathematical Approach, Mathematical Association of America. 0-88385-622-0

- Tenzer, Theo (2021): SUPER SECRETO – The Third Epoch of Cryptography: Multiple, exponential, quantum-secure and above all, simple and practical Encryption for Everyone, Norderstedt, 978-3-755-76117-4.

- Lindell, Yehuda; Katz, Jonathan (2014), Introduction to modern cryptography, Hall/CRC, ISBN 978-1466570269

- Ermoshina, Ksenia; Musiani, Francesca (2022), Concealing for Freedom: The Making of Encryption, Secure Messaging and Digital Liberties (Foreword by Laura DeNardis)(open access) (PDF), Manchester, UK: matteringpress.org, ISBN 978-1-912729-22-7, Արխիվացված է օրիգինալից (PDF) 2022-06-02-ին

Ծանոթագրություններ

[խմբագրել | խմբագրել կոդը]- ↑ 1,0 1,1 1,2 1,3 1,4 Kessler, Gary (November 17, 2006). «An Overview of Cryptography». Princeton University.

- ↑ 2,0 2,1 «History of Cryptography». Binance Academy (անգլերեն). Արխիվացված է օրիգինալից 2020-04-26-ին. Վերցված է 2020-04-02-ին.

- ↑ «Caesar Cipher in Cryptography». GeeksforGeeks (ամերիկյան անգլերեն). 2016-06-02. Վերցված է 2020-04-02-ին.

- ↑ Lennon, Brian (2018). Passwords: Philology, Security, Authentication. Harvard University Press. էջ 26. ISBN 9780674985377.

- ↑ «Wheel Cipher». www.monticello.org (անգլերեն). Վերցված է 2020-04-02-ին.

- ↑ «M-94». www.cryptomuseum.com. Վերցված է 2020-04-02-ին.

- ↑ Hern, Alex (14 November 2014). «How did the Enigma machine work?». The Guardian.

- ↑ Newton, Glen E. (7 May 2013). «The Evolution of Encryption». Wired. Unisys.

- ↑ Johnson, Leighton (2016). «Security Component Fundamentals for Assessment». Security Controls Evaluation, Testing, and Assessment Handbook. էջեր 531–627. doi:10.1016/B978-0-12-802324-2.00011-7. ISBN 978-0-12-802324-2.

- ↑ Stubbs, Rob. «Classification of Cryptographic Keys». www.cryptomathic.com (ամերիկյան անգլերեն). Վերցված է 2021-02-03-ին.

- ↑ «Chapter 3. Modular Arithmetic». www.doc.ic.ac.uk. Արխիվացված է օրիգինալից 2021-10-11-ին. Վերցված է 2021-08-15-ին.

- ↑ «Symmetric-key encryption software». Արխիվացված է օրիգինալից 2022-03-10-ին. Վերցված է 2022-02-15-ին.

- ↑ Bellare, Mihir. "Public-Key Encryption in a Multi-user Setting: Security Proofs and Improvements." Springer Berlin Heidelberg, 2000. p. 1.

- ↑ «Public-Key Encryption – how GCHQ got there first!». gchq.gov.uk. Արխիվացված է օրիգինալից May 19, 2010-ին.

- ↑ Goldreich, Oded. Foundations of Cryptography: Volume 2, Basic Applications. Vol. 2. Cambridge university press, 2004.

- ↑ Diffie, Whitfield; Hellman, Martin (1976), New directions in cryptography, vol. 22, IEEE transactions on Information Theory, էջեր 644–654

- ↑ Kelly, Maria (December 7, 2009). «The RSA Algorithm: A Mathematical History of the Ubiquitous Cryptological Algorithm» (PDF). Swarthmore College Computer Society. Արխիվացված է օրիգինալից (PDF) March 31, 2022-ին. Վերցված է March 30, 2022-ին.

- ↑ Prasetyo, Deny; Widianto, Eko Didik; Indasari, Ike Pratiwi (6 September 2019). «Short Message Service Encoding Using the Rivest-Shamir-Adleman Algorithm». Jurnal Online Informatika. 4 (1): 39. doi:10.15575/join.v4i1.264.

- ↑ Kirk, Jeremy (April 29, 2010). «Symantec buys encryption specialist PGP for $300M». Computerworld. Արխիվացված է օրիգինալից January 31, 2020-ին. Վերցված է January 31, 2020-ին.

- ↑ Robert Richardson, 2008 CSI Computer Crime and Security Survey at 19.i.cmpnet.com

- ↑ Keane, J. (13 January 2016). «Why stolen laptops still cause data breaches, and what's being done to stop them». PCWorld. IDG Communications, Inc. Վերցված է 8 May 2018-ին.

- ↑ Castricone, D.M. (2 February 2018). «Health Care Group News: $3.5 M OCR Settlement for Five Breaches Affecting Fewer Than 500 Patients Each». The National Law Review. National Law Forum LLC. Վերցված է 8 May 2018-ին.

- ↑ Bek, E. (19 May 2016). «Protect Your Company from Theft: Self Encrypting Drives». Western Digital Blog. Western Digital Corporation. Վերցված է 8 May 2018-ին.

- ↑ «DRM». Electronic Frontier Foundation.

- ↑ Fiber Optic Networks Vulnerable to Attack, Information Security Magazine, November 15, 2006, Sandra Kay Miller

- ↑ «Data Encryption in Transit Guideline». Berkeley Information Security Office. Արխիվացված օրիգինալից Dec 5, 2023-ին.

- ↑ «Welcome». Apple Support.

- ↑ Abood, Omar G.; Guirguis, Shawkat K. (24 July 2018). «A Survey on Cryptography Algorithms». International Journal of Scientific and Research Publications (IJSRP). 8 (7). doi:10.29322/IJSRP.8.7.2018.p7978.

- ↑ «Encryption methods: An overview». IONOS Digital Guide (անգլերեն). Վերցված է 2022-10-07-ին.

- ↑ «Quantum computers vastly outperform supercomputers when it comes to energy efficiency». Physics World (բրիտանական անգլերեն). 2020-05-01. Վերցված է 2021-05-02-ին.

- ↑ Sharma, Moolchand; Choudhary, Vikas; Bhatia, R. S.; Malik, Sahil; Raina, Anshuman; Khandelwal, Harshit (3 April 2021). «Leveraging the power of quantum computing for breaking RSA encryption». Cyber-Physical Systems. 7 (2): 73–92. doi:10.1080/23335777.2020.1811384. S2CID 225312133.

- ↑ 32,0 32,1 Solenov, Dmitry; Brieler, Jay; Scherrer, Jeffrey F. (2018). «The Potential of Quantum Computing and Machine Learning to Advance Clinical Research and Change the Practice of Medicine». Missouri Medicine. 115 (5): 463–467. PMC 6205278. PMID 30385997.

- ↑ «Post-Quantum Cybersecurity Resources». www.nsa.gov. Արխիվացված է օրիգինալից 2021-01-18-ին. Վերցված է 2021-01-16-ին.

- ↑ Yan Li; Nakul Sanjay Dhotre; Yasuhiro Ohara; Thomas M. Kroeger; Ethan L. Miller; Darrell D. E. Long. «Horus: Fine-Grained Encryption-Based Security for Large-Scale Storage» (PDF). www.ssrc.ucsc.edu. Discussion of encryption weaknesses for petabyte scale datasets.

- ↑ «The Padding Oracle Attack – why crypto is terrifying». Robert Heaton. Վերցված է 2016-12-25-ին.

- ↑ «Researchers crack open unusually advanced malware that hid for 5 years». Ars Technica. Վերցված է 2016-12-25-ին.

- ↑ «New cloud attack takes full control of virtual machines with little effort». Ars Technica. Վերցված է 2016-12-25-ին.

- ↑ Examples of data fragmentation technologies include Tahoe-LAFS and Storj.

- ↑ Burshteyn, Mike (2016-12-22). «What does 'Active Defense' mean?». CryptoMove. Վերցված է 2016-12-25-ին.(չաշխատող հղում)

- ↑ CryptoMove Արխիվացված 2021-02-06 Wayback Machine is the first technology to continuously move, mutate, and re-encrypt ciphertext as a form of data protection.

- ↑ Catania, Simone (2022-11-02). «The Modern Encryption Debate: What's at Stake?». CircleID (անգլերեն).

- ↑ «What is a Trojan Virus – Malware Protection – Kaspersky Lab US». 3 October 2023.

- ↑ Kumar, Mohit (July 2019). «Kazakhstan Begins Intercepting HTTPS Internet Traffic Of All Citizens Forcefully». The Hacker News.

- ↑ Sheffer, Y.; Holz, R.; Saint-Andre, P. (February 2015). Summarizing Known Attacks on Transport Layer Security (TLS) and Datagram TLS (DTLS) (Report).

- ↑ Nikitin, Kirill; Barman, Ludovic; Lueks, Wouter; Underwood, Matthew; Hubaux, Jean-Pierre; Ford, Bryan (2019). «Reducing Metadata Leakage from Encrypted Files and Communication with PURBs» (PDF). Proceedings on Privacy Enhancing Technologies (PoPETS). 2019 (4): 6–33. arXiv:1806.03160. doi:10.2478/popets-2019-0056. S2CID 47011059.

| Վիքիպահեստն ունի նյութեր, որոնք վերաբերում են «Ծածկագրում» հոդվածին։ |

| ||||||||||||